Τεχνολογία

Microsoft: Γνώριζε την ευπάθεια του SharePoint αλλά δεν κατάφερε να τη διορθώσει

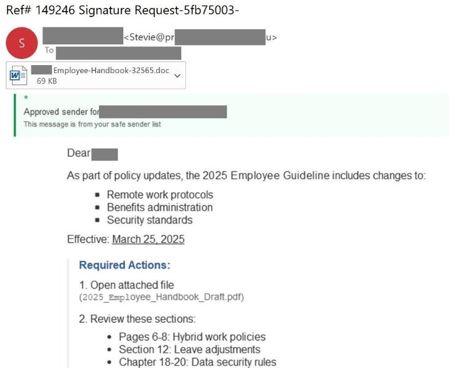

Μια ενημέρωση κώδικα ασφαλείας της Microsoft που κυκλοφόρησε αυτόν τον μήνα, απέτυχε να διορθώσει πλήρως ένα κρίσιμο ελάττωμα στο λογισμικό διακομιστή SharePoint της εταιρείας, ανοίγοντας την πόρτα σε μια εκτεταμένη παγκόσμια προσπάθεια κυβερνοκατασκοπείας, σύμφωνα τουλάχιστον με δημοσίευμα του Reuters.

Την Τρίτη, η Microsoft επιβεβαίωσε ότι η αρχική λύση για το ελάττωμα, το οποίο εντοπίστηκε σε διαγωνισμό χάκερ τον Μάιο, δεν λειτούργησε, αλλά πρόσθεσε ότι κυκλοφόρησαν περαιτέρω ενημερώσεις κώδικα που έλυσαν το πρόβλημα.

Παραμένει ασαφές ποιος βρίσκεται πίσω από την κυβερνοεπίθεση, η οποία στοχοποίησε περίπου 100 οργανισμούς το Σαββατοκύριακο, και αναμένεται να εξαπλωθεί καθώς και άλλοι χάκερ εκτιμάται θα συμμετάσχουν στην επιχείρηση.

Σε εταιρική ανάρτηση η Microsoft ανέφερε ότι δύο φερόμενες ως κινεζικές ομάδες χάκερ, με τις ονομασίες «Linen Typhoon» και «Violet Typhoon», εκμεταλλεύονταν τις αδυναμίες, μαζί με μια τρίτη, με έδρα επίσης την Κίνα.

Επιπλέον, Microsoft και Google δηλώνουν ότι χάκερ που συνδέονται με την Κίνα πιθανότατα βρίσκονταν πίσω από το πρώτο κύμα επιθέσεων. Όπως υπενθυμίζει το Reuters, πράκτορες που συνδέονται με την κινεζική κυβέρνηση εμπλέκονται τακτικά σε κυβερνοεπιθέσεις, αλλά το Πεκίνο αρνείται συστηματικά τέτοιες επιχειρήσεις hacking. Μέσω ανακοίνωσης της κινεζικής πρεσβείας στην Ουάσιγκτον, η Κίνα δηλώνει ότι αντιτίθεται σε κάθε μορφή κυβερνοεπιθέσεων και «στην δυσφήμιση άλλων χωρίς αδιάσειστα στοιχεία».

Ευπάθεια γνωστή από τον Μάιο

Η ευπάθεια που άνοιξε τον δρόμο για την επίθεση εντοπίστηκε για πρώτη φορά τον Μάιο σε διαγωνισμό hacking στο Βερολίνο, ο οποίος διοργανώθηκε από την εταιρεία κυβερνοασφάλειας Trend Micro που προσέφερε χρηματικά έπαθλα για την εύρεση ευπαθειών σε λογισμικό που χρησιμοποιείται ευρέως.

Η εταιρεία κυβερνοασφάλειας προσέφερε έπαθλο 100.000 δολαρίων για τα λεγόμενα exploits «zero-day» που αξιοποιούν προηγουμένως άγνωστες ψηφιακές αδυναμίες που θα μπορούσαν να χρησιμοποιηθούν εναντίον του SharePoint, της ναυαρχίδας πλατφόρμας διαχείρισης εγγράφων και συνεργασίας της Microsoft.

Το πόσο ευρέως διαδεδομένη είναι η χρήση του SharePoint αποδεικνύεται από το γεγονός ότι και η Εθνική Διοίκηση Πυρηνικής Ασφάλειας των ΗΠΑ, η οποία είναι επιφορτισμένη με τη συντήρηση και τον σχεδιασμό των αποθεμάτων πυρηνικών όπλων της χώρας, ήταν μεταξύ των υπηρεσιών που παραβιάστηκαν, ανέφερε το Bloomberg σε αποκλειστικό του ρεπορτάζ. Παρόλα αυτά δεν διεκρινίζεται αν έχουν παραβιαστεί ευαίσθητες ή διαβαθμισμένες πληροφορίες.

Ένας ερευνητής, για τον κλάδο κυβερνοασφάλειας της Viettel, μιας εταιρείας τηλεπικοινωνιών που διοικείται από τον στρατό του Βιετνάμ, εντόπισε, ένα σφάλμα του SharePoint στην εκδήλωση του Μαΐου, το ονόμασε «ToolShell» και επέδειξε έναν τρόπο εκμετάλλευσής του. Η ανακάλυψη «χάρισε» στον ερευνητή το βραβείο των 100.000 δολαρίων, σύμφωνα με σχετική ανάρτηση της Trend Micro στο X.

Confirmed!! Dinh Ho Anh Khoa (@_l0gg) of Viettel Cyber Security combined an auth bypass and an insecure deserialization bug to exploit #Microsoft SharePoint. He earns $100,000 and 10 Master of Pwn points. #Pwn2Own #P2OBerlin pic.twitter.com/Q3DX7nZeUG

— Trend Zero Day Initiative (@thezdi) May 16, 2025

Οι συμμετέχοντες προμηθευτές ήταν υπεύθυνοι για την επιδιόρθωση και την αποκάλυψη κενών ασφαλείας «με αποτελεσματικό και έγκαιρο τρόπο», ανέφερε η Trend Micro σε ανακοίνωσή της. «Οι ενημερώσεις κώδικα (patches) περιστασιακά αποτυγχάνουν», πρόσθεσε. «Αυτό έχει συμβεί με το SharePoint στο παρελθόν».

Σε ενημέρωση ασφαλείας στις 8 Ιουλίου, η Microsoft ανέφερε ότι είχε εντοπίσει, το σφάλμα, το κατέταξε ως κρίσιμη ευπάθεια και κυκλοφόρησε ενημερώσεις κώδικα για να το διορθώσει.

Περίπου 10 ημέρες αργότερα, ωστόσο, οι εταιρείες κυβερνοασφάλειας άρχισαν να παρατηρούν μια εισροή κακόβουλης διαδικτυακής δραστηριότητας που στόχευε το ίδιο λογισμικό που προσπαθούσε να εκμεταλλευτεί το σφάλμα: τους διακομιστές SharePoint.

Το μέγεθος του προβλήματος

«Οι απειλητικοί παράγοντες ανέπτυξαν στη συνέχεια exploits που φαίνεται να παρακάμπτουν αυτά τα patches», ανέφερε η βρετανική εταιρεία κυβερνοασφάλειας Sophos τη Δευτέρα.

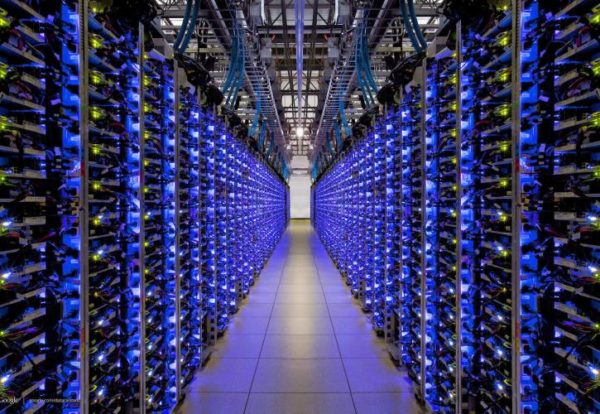

Όπως αναφέρει το δημοσίευμα του Reuters, το σύνολο των πιθανών στόχων του ToolShell παραμένει τεράστιο. Οι χάκερ θα μπορούσαν θεωρητικά να έχουν ήδη παραβιάσει περισσότερους από 8.000 διαδικτυακούς διακομιστές, σύμφωνα με δεδομένα από τη μηχανή αναζήτησης Shodan, η οποία βοηθά στον εντοπισμό εξοπλισμού που συνδέεται με το διαδίκτυο.

Τέτοιοι διακομιστές βρίσκονταν σε δίκτυα που κυμαίνονταν από ελεγκτές, τράπεζες, εταιρείες υγειονομικής περίθαλψης και μεγάλες βιομηχανίες έως κυβερνητικούς φορείς σε επίπεδο πολιτειών των ΗΠΑ και διεθνείς κυβερνητικούς φορείς.

Το Ίδρυμα Shadowserver, το οποίο σαρώνει το διαδίκτυο για πιθανά ψηφιακά τρωτά σημεία, υπολόγισε τον αριθμό σε λίγο πάνω από 9.000, προειδοποιώντας ότι ο αριθμός είναι ελάχιστος. Ανέφερε επίσης ότι οι περισσότεροι από τους πληγέντες βρίσκονταν στις Ηνωμένες Πολιτείες και τη Γερμανία.

Η ομοσπονδιακή υπηρεσία ασφάλειας πληροφοριών της Γερμανίας, BSI, ανακοίνωσε την Τρίτη ότι δεν εντόπισε παραβιασμένους διακομιστές SharePoint σε κυβερνητικά δίκτυα, παρά το γεγονός ότι ορισμένοι είναι ευάλωτοι στην επίθεση ToolShell.

Πηγή: ot.gr

Ελάτε στην ομάδα μας στο viber για να ενημερώνεστε πρώτοι για τις σημαντικότερες ειδήσεις